MENGGUNAKAN FLASH, PDF DAN SILVERLIGHT XSCH) POC V-1.1

Oleh

chmood

Cross-Site Content Pembajakan (XSCH) PoC adalah pembajakan Content bukti-of-konsep menggunakan Flash, PDF dan Silverlight Deskripsi - Proyek ini dapat digunakan untuk: Pemanfaatan website dengan file kebijakan tidak aman (crossdomain.xml atau clientaccesspolicy.xml) dengan membaca isinya. Pemanfaatan aman file upload fungsi yang tidak memeriksa isi file dengan benar atau memungkinkan untuk meng-upload SWF atau file PDF tanpa header Content-Disposition selama proses download. Dalam skenario ini, dibuat SWF, XAP, atau file PDF harus di-upload dengan ekstensi apapun seperti JPG ke situs target. Kemudian, "Object File" nilai harus ditetapkan ke URL dari file upload untuk membaca isi website target. Catatan: file .XAP dapat diganti dengan ekstensi lain tetapi mereka tidak dapat beban lintas domain lagi. Tampaknya Silverlight menemukan ekstensi file berdasarkan URL yang disediakan dan mengabaikan itu jika tidak .XAP. Ini masih bisa dimanfaatkan jika sebuah situs web memungkinkan pengguna untuk menggunakan ";" atau "/" setelah nama file yang sebenarnya untuk menambahkan ".XAP" ekstensi.

Cross-Site Content Pembajakan (XSCH) PoC adalah pembajakan Content bukti-of-konsep menggunakan Flash, PDF dan Silverlight

Cross-Site Content Pembajakan (XSCH) PoC adalah pembajakan Content bukti-of-konsep menggunakan Flash, PDF dan Silverlight

Penggunaan:

+ Pemanfaatan file kebijakan tidak aman:

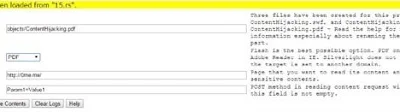

1) Tuan direktori ContentHijacking dengan web server.

2) Browse ke halaman ContentHijacking.html.

3) Mengubah target di halaman HTML ke objek yang sesuai dari "objek" direktori ( "XFA-petunjuk-ContentHijacking.pdf" tidak dapat digunakan).

+ Memanfaatkan sebuah aman file upload / download:

1) Upload file objek dari "obyek" direktori ke server korban. File-file ini juga dapat diganti dengan ekstensi lain ketika diunggah ke domain lain (untuk tujuan ini, penggunaan flash pertama dan kemudian PDF sebagai file Silverlight XAP biasanya tidak akan bekerja dengan ekstensi lain dari domain lain).

2) Mengubah target di halaman HTML ke lokasi dari file upload.

Catatan: file .XAP dapat diganti dengan ekstensi lain tetapi mereka tidak dapat beban lintas domain lagi. Tampaknya Silverlight menemukan ekstensi file berdasarkan URL yang disediakan dan mengabaikan itu jika tidak .XAP. Ini masih bisa dimanfaatkan jika sebuah situs web memungkinkan pengguna untuk menggunakan ";" atau "/" setelah nama file yang sebenarnya untuk menambahkan ".XAP" extension.

Catatan: Bila Silverlight meminta file .XAP lintas domain, jenis konten harus menjadi: application / x-Silverlight aplikasi.

Catatan: file PDF hanya dapat digunakan di Adobe Reader penampil (mereka tidak akan bekerja dengan Chrome dan Firefox built-in pemirsa PDF)

Rekomendasi umum untuk Memecahkan Masalah Keamanan

Jenis file diizinkan diunggah harus dibatasi untuk hanya mereka yang diperlukan untuk fungsi bisnis. Aplikasi harus melakukan penyaringan dan pemeriksaan konten pada setiap file yang di-upload ke server. File harus benar-benar scan dan divalidasi sebelum dibuat tersedia untuk pengguna lain. . Jika ragu, file harus dibuang

Menambahkan "Content-Disposition: Lampiran" dan "-Options X-Content-Type: nosniff" header untuk respon file statis akan mengamankan website terhadap Flash atau berbasis PDF silang konten-pembajakan situs serangan. Dianjurkan bahwa praktek ini dilakukan untuk semua file yang pengguna perlu men-download di semua modul yang berhubungan dengan download file. Meskipun metode ini tidak sepenuhnya mengamankan situs web terhadap serangan dengan menggunakan benda-benda Silverlight atau serupa, dapat mengurangi risiko menggunakan Adobe Flash dan PDF benda, terutama ketika meng-upload file PDF diperbolehkan.

Flash / PDF (crossdomain.xml) atau Silverlight (clientaccesspolicy xml) file kebijakan lintas-domain harus dihapus jika mereka tidak digunakan dan tidak ada persyaratan bisnis untuk flash atau aplikasi Silverlight untuk berkomunikasi dengan situs web.

akses lintas domain harus dibatasi untuk satu set minimal domain yang dipercaya dan akan memerlukan akses. Kebijakan akses dianggap lemah atau tidak aman ketika karakter wildcard digunakan terutama dalam nilai "uri" atribut.

Apa "crossdomain.xml" file yang digunakan untuk aplikasi Silverlight harus dianggap lemah karena hanya dapat menerima wildcard ( "*") karakter dalam domain atribut.

Browser caching harus dinonaktifkan untuk corssdomain.xml dan file clientaccesspolicy.xml. Hal ini memungkinkan website untuk dengan mudah memperbarui file atau membatasi akses ke layanan Web jika diperlukan. Setelah klien file kebijakan akses diperiksa, itu tetap berlaku untuk sesi browser sehingga dampak non-caching untuk pengguna akhir adalah minimal. Hal ini dapat dibesarkan sebagai isu risiko rendah atau informasi berdasarkan isi dari situs target dan keamanan dan kompleksitas file kebijakan (s).

Catatan: Menggunakan "Referer" header tidak dapat menjadi solusi seperti itu mungkin untuk mengatur header ini misalnya dengan mengirimkan permintaan POST menggunakan Adobe Reader dan PDF (lihat "XFA-petunjuk-ContentHijacking.pdf" file dalam "benda" direktori ).

Penggunaan:

+ Pemanfaatan file kebijakan tidak aman:

1) Tuan direktori ContentHijacking dengan web server.

2) Browse ke halaman ContentHijacking.html.

3) Mengubah target di halaman HTML ke objek yang sesuai dari "objek" direktori ( "XFA-petunjuk-ContentHijacking.pdf" tidak dapat digunakan).

+ Memanfaatkan sebuah aman file upload / download:

1) Upload file objek dari "obyek" direktori ke server korban. File-file ini juga dapat diganti dengan ekstensi lain ketika diunggah ke domain lain (untuk tujuan ini, penggunaan flash pertama dan kemudian PDF sebagai file Silverlight XAP biasanya tidak akan bekerja dengan ekstensi lain dari domain lain).

2) Mengubah target di halaman HTML ke lokasi dari file upload.

Catatan: file .XAP dapat diganti dengan ekstensi lain tetapi mereka tidak dapat beban lintas domain lagi. Tampaknya Silverlight menemukan ekstensi file berdasarkan URL yang disediakan dan mengabaikan itu jika tidak .XAP. Ini masih bisa dimanfaatkan jika sebuah situs web memungkinkan pengguna untuk menggunakan ";" atau "/" setelah nama file yang sebenarnya untuk menambahkan ".XAP" extension.

Catatan: Bila Silverlight meminta file .XAP lintas domain, jenis konten harus menjadi: application / x-Silverlight aplikasi.

Catatan: file PDF hanya dapat digunakan di Adobe Reader penampil (mereka tidak akan bekerja dengan Chrome dan Firefox built-in pemirsa PDF)

Rekomendasi umum untuk Memecahkan Masalah Keamanan

Jenis file diizinkan diunggah harus dibatasi untuk hanya mereka yang diperlukan untuk fungsi bisnis. Aplikasi harus melakukan penyaringan dan pemeriksaan konten pada setiap file yang di-upload ke server. File harus benar-benar scan dan divalidasi sebelum dibuat tersedia untuk pengguna lain. . Jika ragu, file harus dibuang

Menambahkan "Content-Disposition: Lampiran" dan "-Options X-Content-Type: nosniff" header untuk respon file statis akan mengamankan website terhadap Flash atau berbasis PDF silang konten-pembajakan situs serangan. Dianjurkan bahwa praktek ini dilakukan untuk semua file yang pengguna perlu men-download di semua modul yang berhubungan dengan download file. Meskipun metode ini tidak sepenuhnya mengamankan situs web terhadap serangan dengan menggunakan benda-benda Silverlight atau serupa, dapat mengurangi risiko menggunakan Adobe Flash dan PDF benda, terutama ketika meng-upload file PDF diperbolehkan.

Flash / PDF (crossdomain.xml) atau Silverlight (clientaccesspolicy xml) file kebijakan lintas-domain harus dihapus jika mereka tidak digunakan dan tidak ada persyaratan bisnis untuk flash atau aplikasi Silverlight untuk berkomunikasi dengan situs web.

akses lintas domain harus dibatasi untuk satu set minimal domain yang dipercaya dan akan memerlukan akses. Kebijakan akses dianggap lemah atau tidak aman ketika karakter wildcard digunakan terutama dalam nilai "uri" atribut.

Apa "crossdomain.xml" file yang digunakan untuk aplikasi Silverlight harus dianggap lemah karena hanya dapat menerima wildcard ( "*") karakter dalam domain atribut.

Browser caching harus dinonaktifkan untuk corssdomain.xml dan file clientaccesspolicy.xml. Hal ini memungkinkan website untuk dengan mudah memperbarui file atau membatasi akses ke layanan Web jika diperlukan. Setelah klien file kebijakan akses diperiksa, itu tetap berlaku untuk sesi browser sehingga dampak non-caching untuk pengguna akhir adalah minimal. Hal ini dapat dibesarkan sebagai isu risiko rendah atau informasi berdasarkan isi dari situs target dan keamanan dan kompleksitas file kebijakan (s).

Catatan: Menggunakan "Referer" header tidak dapat menjadi solusi seperti itu mungkin untuk mengatur header ini misalnya dengan mengirimkan permintaan POST menggunakan Adobe Reader dan PDF (lihat "XFA-petunjuk-ContentHijacking.pdf" file dalam "benda" direktori ).

Category

Komentar