Metode Hack Situs Web

Oleh

chmood

Lewatlah sudah hari-hari ketika peretasan situs adalah seni yang canggih. Hari ini tubuh dapat mengakses melalui internet dan mulai hacking website Anda. Semua yang diperlukan adalah melakukan pencarian di google dengan kata kunci seperti "cara hack situs", "hack ke situs web", "Hacking website" dll Artikel berikut tidak upaya untuk mengajarkan situs hacking, tetapi memiliki lebih berkaitan dengan peningkatan kesadaran pada beberapa umum situs metode hacking.

The Simple SQL Injection Hack

SQL Injection melibatkan memasukkan kode SQL ke dalam bentuk web, misalnya. Login bidang, atau ke dalam kolom alamat browser, untuk mengakses dan memanipulasi database di balik situs, sistem atau aplikasi.

Saat Anda memasukkan teks dalam Username dan Password bidang layar login, data yang Anda masukan biasanya dimasukkan ke dalam perintah SQL. Perintah ini memeriksa data yang telah dimasukkan terhadap tabel yang relevan dalam database. Jika masukan Anda sesuai data tabel / baris, Anda diberikan akses (dalam kasus layar login). Jika tidak, Anda mengetuk kembali keluar.

Dalam bentuk yang paling sederhana, ini adalah bagaimana SQL Injection bekerja. Tidak mungkin untuk menjelaskan hal ini tanpa merujuk kepada kode untuk sesaat. Jangan khawatir, itu semua akan segera berakhir.

Misalkan kita masukkan string berikut di kolom User name:

'OR 1 = 1 -

Query otorisasi SQL yang dijalankan oleh server, perintah yang harus dipenuhi untuk memungkinkan akses, akan menjadi sesuatu di sepanjang baris:

SELECT * FROM pengguna WHERE username = 'USRTEXT'

DAN password = 'PASSTEXT'

... Mana USRTEXT dan PASSTEXT adalah apa yang pengguna memasukkan dalam bidang login formulir web.

Jadi memasuki `OR 1 = 1 - sebagai username Anda, dapat mengakibatkan berikut sebenarnya sedang dijalankan:

SELECT * FROM pengguna WHERE username = '' OR 1 = 1 - 'DAN password =' '

Dua hal yang perlu Anda ketahui tentang ini:

[ '] Menutup [user-name] teks lapangan.

'Ganda-dash-txt.png' adalah konvensi SQL untuk Mengomentari kode, dan semuanya setelah Komentar diabaikan. Jadi rutinitas yang sebenarnya sekarang menjadi:

SELECT * FROM pengguna WHERE nama user = "OR 1 = 1

1 selalu sama dengan 1, terakhir kali saya diperiksa. Jadi rutin otorisasi sekarang divalidasi, dan kami diantar di pintu depan untuk menghancurkan kekacauan.

Mari kita berharap Anda mendapat inti dari itu, dan bergerak cepat di.

Cemerlang! Aku akan pergi untuk hack Bank!

Melambat, koboi. Metode setengah matang ini tidak akan mengalahkan sistem yang mereka miliki di tempat di Citibank,

ternyata

Namun proses tidak melayani untuk menggambarkan apa SQL Injection adalah semua tentang - kode suntik untuk memanipulasi rutin melalui formulir, atau memang melalui URL. Dalam hal masuk memotong melalui Injection, yang beruban tua 'OR 1 = 1 hanyalah salah satu pilihan. Jika seorang hacker berpikir situs rentan, ada cheat sheet seluruh web untuk string masuk yang dapat memperoleh akses ke sistem yang lemah. Berikut adalah beberapa string yang lebih umum yang digunakan untuk menipu rutinitas validasi SQL:

Nama pengguna contoh bidang:

admin'-

') Atau (' a '=' a

") Atau (" a "=" a

hi "atau" a "=" a

… dan seterusnya.

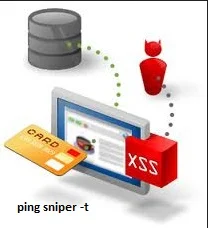

scripting lintas situs (XSS):

Cross-site scripting atau XSS adalah ancaman bagi keamanan sebuah website. Ini adalah hacking yang paling umum dan populer website untuk mendapatkan akses informasi dari pengguna pada sebuah situs web. Ada hacker dengan tujuan jahat yang memanfaatkan ini untuk menyerang situs-situs tertentu di Internet. Tapi kebanyakan hacker yang baik melakukan hal ini untuk menemukan lubang keamanan untuk website dan membantu mereka menemukan solusi. Cross-site scripting adalah celah keamanan di situs Web yang sulit untuk mendeteksi dan berhenti, membuat situs rentan terhadap serangan dari hacker jahat. Ancaman keamanan ini meninggalkan situs dan penggunanya terbuka untuk pencurian identitas, pencurian keuangan dan pencurian data. Ini akan menguntungkan bagi pemilik situs web untuk memahami bagaimana cross-site scripting bekerja dan bagaimana hal itu dapat mempengaruhi mereka dan pengguna mereka sehingga mereka bisa menempatkan sistem keamanan yang diperlukan untuk memblokir cross-site scripting di situs web mereka.

Penolakan layanan (serangan DDOS)

Jika penyerang tidak dapat memperoleh akses ke mesin, penyerang paling mungkin hanya akan crash mesin untuk mencapai serangan penolakan layanan, ini salah satu metode yang paling banyak digunakan untuk hacking website

Cookie Keracunan:

Nah, untuk pemula saya bisa mulai dengan mengatakan bahwa Cookie Keracunan adalah banyak seperti SQL Injection

Keduanya memiliki 'OR'1' = '1 atau mungkin' 1 '=' 1 '

Namun dalam keracunan kue Anda mulai dengan mengingatkan cookie Anda

Javascript: alert (document.cookie)

Kemudian Anda akan perharps melihat "username = JohnDoe" dan "password = iloveJaneDoe"

dalam hal ini keracunan kue bisa menjadi:

Javascript: void (document.cookie = "username = 'OR'1' = '1"); void (document.cookie = "password = 'OR'1' = '1");

Hal ini juga banyak versi seperti ini ... seperti misalnya

'

'1' = '1'

'OR'1' = '1

'OR'1' = '1'OR'

dan seterusnya…

Anda mungkin harus mencoba 13 hal sebelum Anda mengerti sepenuhnya benar ...

sandi Cracking

string hash sering dapat diuraikan melalui 'kasar memaksa'. Kabar buruk, eh? Ya, dan terutama jika password terenkripsi Anda / username yang mengambang di file yang tidak dilindungi di suatu tempat, dan beberapa hacker Google datang di atasnya.

Anda mungkin berpikir bahwa hanya karena kata sandi Anda sekarang terlihat seperti XWE42GH64223JHTF6533H di salah satu file, itu berarti bahwa ia tidak dapat retak? Salah. Alat yang tersedia secara bebas yang akan menguraikan proporsi tertentu dari password hash dan juga disandikan.

Tahu lebih banyak tentang serangan brute-force:

Beberapa Tindakan Defensive

* Jika Anda menggunakan sistem manajemen konten web, berlangganan ke blog pembangunan. Update ke versi baru sesegera mungkin.

* Perbarui semua modul pihak ke-3 sebagai hal yang biasa - setiap modul menggabungkan bentuk web atau memungkinkan berkas anggota upload adalah ancaman potensial. kerentanan modul dapat menawarkan akses ke database lengkap Anda.

* Harden Web Anda CMS atau platform penerbitan. Misalnya, jika Anda menggunakan WordPress, gunakan panduan ini sebagai referensi.

* Jika Anda memiliki halaman login admin untuk kustom Anda dibangun CMS, mengapa tidak menyebutnya 'Flowers.php' atau sesuatu, bukan "AdminLogin.php" dll?

* Masukkan beberapa data membingungkan dalam bidang login Anda seperti string sampel Injeksi ditunjukkan di atas, dan setiap lain yang berpikir Anda mungkin membingungkan server. Jika Anda mendapatkan pesan kesalahan yang tidak biasa mengungkapkan kode server-dihasilkan maka ini mungkin mengkhianati kerentanan.

* Lakukan beberapa hacks Google pada nama Anda dan website Anda. Untuk berjaga-jaga…

* Jika ragu, tarik kabel kuning keluar! Ini tidak akan melakukan apapun yang baik, tapi hei, itu sajak.

Category

Komentar