Mempercepat WEP Hacking Dalam Kali

Oleh

chmood

Untuk mulai dengan, saya akan membahas pertanyaan umum yang diminta pada posting saya sebelumnya.

saya tidak bisa menemukan wlan apapun ketika saya menulis ifconfig di terminal

Apakah teman menggunakan Kali Linux pada mesin virtual. Harap dicatat bahwa adaptor nirkabel hanya bisa digunakan oleh satu mesin pada satu waktu. Mesin host Anda memiliki akses ke adaptor nirkabel, bukan mesin virtual. Pertanyaan ini telah dibahas panjang lebar di forum superuser. Kesimpulannya adalah bahwa Anda tidak dapat langsung menghubungkan kartu wifi internal yang menggunakan mesin virtual dengan peranti lunak

"Sayangnya tidak ada software virtualisasi memungkinkan untuk akses langsung ke perangkat keras seperti itu.

Bandingkan VirtualBox dengan VMware Fusion dan Parallels untuk Mac. Semua 3 dari program-program berperilaku dengan cara yang sama. Satu-satunya perangkat yang dapat langsung diakses adalah perangkat usb. Segala sesuatu yang lain disarikan meskipun mesin virtualisasi. (Meskipun Anda bisa berpendapat bahwa vm memiliki akses tingkat yang lebih rendah ke perangkat cd rom dan penyimpanan).

Aku berharap aku bisa memberikan jawaban yang lebih baik, daripada hanya membeli kartu usb nirkabel. "

Pada dasarnya Anda harus membeli kartu nirkabel eksternal. Mereka tidak sangat mahal. Saya pribadi menggunakan dua dari mereka sendiri.

Sekarang jika Anda telah mengikuti WEP dasar hacker tutorial, dan juga telah membaca buku pemecahan masalah dasar, maka Anda siap untuk melanjutkan ke tahap di mana Anda mengikuti menengah tingkat hack tutorial. Dalam tutorial ini, kita akan melihat detail yang rumit dari apa yang terjadi dan pendekatan metode yang rumit dan konsep.

Jadi pada dasarnya Anda memiliki 2 pilihan. Pertama, Anda dapat membeli adaptor nirkabel eksternal baru (tidak ada link referral di sini). Kedua, Anda dapat menginstal sisi Kali dengan Windows atau menjalankannya melalui USB. Sebuah mesin virtual hanya dapat menggunakan perangkat keras komputer jika eksternal terhubung melalui USB. Sekarang ada menangkap lain di sini. Adapter internal hampir semua dari mereka, tidak mendukung injeksi. Hal ini sangat penting untuk mempercepat wireless hacking. Jadi, jika Anda benar-benar ingin pergi secara mendalam hacking wireless, maka waktu untuk membeli adaptor eksternal atau dua (lebih banyak lebih baik). Jika itu bukan kemungkinan, Anda mungkin ingin menghabiskan berjam-jam mencoba untuk mendapatkan driver yang mungkin membuat injeksi dukungan adapter internal Anda (saya tidak tahu siapa saja yang berhasil dalam hal ini, tapi mungkin mungkin).

Kali Linux

Saya tidak tahu mengapa hal itu perlu disebutkan di sini, tapi tetap saja, jika Anda tidak memiliki Kali Linux (atau Backtrack) dipasang belum, Anda harus menginstalnya sebelum Anda dapat mulai tutorial ini. Berikut adalah tutorial tentang Kali Linux hacking.

Periksa Injection Dukungan

Aircrack-ng memiliki artikel yang komprehensif terkait dengan memeriksa dukungan injeksi. teman mungkin memeriksa situs web mereka untuk itu. Saya hanya memberikan perintah yang akan cukup untuk mengetahui apakah injeksi bekerja atau tidak.

airmon-ng start wlan0 [atau wlan1] (Menempatkan adaptor nirkabel Anda dalam mode monitor. Dari sekarang kita akan lihat wlan0 / wlan1 sebagai mon0

airserv-ng mon0 -d

aireplay-ng -9 127.0.0.1:666

Ini pada dasarnya set up server semacam sementara hal yang menunggu untuk Anda untuk menguji kemampuan injeksi Anda. Perintah kedua benar-benar mencoba untuk menyuntikkan server, dan berhasil. 127.0.0.1 adalah IP yang disediakan untuk loopback. Itu selalu digunakan ketika Anda melakukan beberapa perintah pada diri sendiri. 666 adalah port yang kita gunakan. Sebagian besar waktu, apa yang berikut IP dan usus besar adalah pelabuhan. Bentuk umum adalah agak seperti IP: port. Jadi akhirnya Anda telah memeriksa kemampuan injeksi Anda, dan baris terakhir - "Injeksi bekerja!" harus membawa senyum ke wajah Anda. Jika tidak, Anda harus membeli kartu yang mendukung injeksi, atau melihat beberapa posting forum yang akan membantu Anda mengetahui sesuatu.

Periksa Kekuatan Sinyal

Sementara metode hacking yang dasar dari posting sebelumnya tidak memiliki pembatasan kekuatan yang nyata, Anda perlu secara fisik dekat dengan jalur akses untuk menyuntikkan paket. Ada informasi mengenai hal yang sama dalam sama aircrack-ng tutorial. Sekali lagi, aku akan meringkas apa yang harus Anda lakukan di sini.

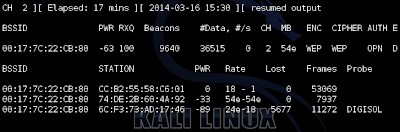

Pertama, kita akan menggunakan airodump-ng mon0 untuk melihat daftar jaringan dalam jangkauan. Lihat yang ingin Anda hack.

Airodump-ng daftar jaringan dalam jangkauan.

Sekarang kita akan hack jaringan digisol. Membuat catatan dari BSSID dari jaringan yang ingin Anda hack. Praktek yang baik adalah untuk menyimpan semua informasi yang dikumpulkan dalam editor teks apapun. Kita harus, pada tahap ini, mengambil catatan berikut: -

ESSID - DIGISOL

BSSID - 00: 17: 7C: 22: CB: 80

CH (channel) - 2

Alamat mac dari pengguna asli terhubung ke jaringan:

Interface: wlan1 - disebut sebagai mon0

Anda harus mengumpulkan informasi setara untuk jaringan Anda akan bekerja pada. Kemudian hanya mengubah nilai-nilai setiap kali saya menggunakannya dalam salah satu perintah

Catatan: Kami memerlukan setidaknya satu pengguna (kabel atau nirkabel) yang terhubung ke jaringan dan menggunakannya secara aktif. Alasannya adalah bahwa tutorial ini tergantung pada menerima setidaknya satu ARP paket permintaan dan jika tidak ada klien aktif maka tidak akan pernah ada setiap ARP paket permintaan.

Sekarang, untuk memeriksa apakah kekuatan sinyal akan cukup, kita hanya akan mengeksekusi kode-berikut

airodump-ng [interface] -c [channel]

airodump-ng mon0 -c 2This akan membuat kartu nirkabel hanya membaca paket di saluran tidak ada. 2, di mana jaringan target kami adalah.

Sekarang untuk menguji jaringan, ketik kode-berikut

aireplay-ng --test -e DIGISOL -a 00: 17: 7C: 22: CB: 80 mon0

Terakhir kali kami memeriksa apakah kartu nirkabel memiliki kemampuan untuk menyuntikkan paket. Kami diuji di komputer kita sendiri. Kali ini, kami benar-benar disuntikkan paket ke komputer target. Jika ini berhasil, maka itu kabar yang cukup bagus, dan itu berarti bahwa Anda paling mungkin akan dapat hack jaringan ini. Baris terakhir 30/30: 100% menentukan seberapa baik kekuatan sinyal. Persentase yang sangat tinggi adalah pertanda baik, dan 100 sangat ideal.

Paket capture

Sekarang kita telah menjalankan airodump-ng beberapa kali. Namun, kali ini kita akan melewati perintah w yang akan menginstruksikan airodump-ng untuk menyimpan output ke file.

airodump-ng -c [channel] --bssid [BSSID] -w [file_name] [interface]

airodump-ng -c 2 --bssid 00: 17: 7C: 22: CB: 80 -w sampah mon0 Sekarang output akan disimpan dalam file dump-01.cap

Sekarang kita bisa menjaga terminal ini berjalan dan akan terus menyimpan paket. [Dalam tutorial sebelumnya kita lakukan hanya 2 hal, menangkap paket, yaitu langkah ini, dan retak itu, yaitu langkah kita akan lakukan terakhir. Sementara itu membuat pekerjaan kami lebih mudah untuk hanya mengikuti dua langkah, juga membuat proses jauh lebih memakan waktu, karena kita hanya paket pendengar pasif, yang tidak melakukan apa-apa]

Mempercepat Hal Up

Otentikasi palsu

Sekarang untuk mempercepat, kita akan menyuntikkan jaringan. Dengan demikian kita akan mendapatkan paket ARP. Paket ini akan mengisi kolom data capture airodump-ng kami, dan data yang akan membantu kita mendapatkan password. Segera setelah kami memiliki 10.000 paket data, kita bisa mulai mencoba untuk mendapatkan password menggunakan aircrack-ng.

Sekarang untuk membuat AP memperhatikan paket Anda disuntik, Anda juga harus menjadi klien yang terhubung, atau harus berpura-pura menjadi satu. Anda dapat menutupi alamat mac Anda ke salah satu klien sudah terhubung, atau menggunakan fitur otentikasi palsu. Kami akan melakukan yang terakhir. (Jika Anda melihat kesalahan seperti AP pada channel x dan mon0 adalah pada saluran y kemudian pergi ke bagian bawah posting untuk mengatasi masalah)

aireplay-ng -1 0 -e DIGISOL -a 00: 17: 7C: 22: CB: 80 mon0

Dikonfirmasi dan menangkap paket-paket

ARP modus permintaan ulangan

Paket ARP yang Anda terbaik di mendapatkan banyak infus atau data. Tanpa infus Anda tidak dapat hack jaringan. Masukkan kode berikut untuk membuat aireplay-ng mendengarkan AP untuk paket ARP, dan menyuntikkan mereka segera setelah mereka menemukan satu. Ini akan membuat banyak data sangat cepat. Ini adalah langkah ngebut nyata.

aireplay-ng -3 -b [BSSID] mon0

Ini adalah apa kode akhir akan terlihat seperti-

aireplay-ng -3 -b 00: 17: 7C: 22: CB: 80 mon0

Ini adalah apa itu akan terlihat seperti di awal

Sekarang Anda harus menunggu beberapa waktu sampai mendapat permintaan ARP. Begitu mendapat satu, terminal akan semacam meledak. Dan paket data akan mulai mengisi dengan Godspeed. Sekarang ini adalah bagian di mana pengguna aktif pada jaringan mutlak diperlukan.

awal yang lambat

Semuanya mendapat baik saja setelah beberapa waktu

Setelah beberapa waktu aku punya cukup paket untuk memecahkan hampir setiap jaringan

Data diisi sangat cepat

Video ini menunjukkan seberapa cepat infus mengalir setelah injeksi ARP dimulai.

Retak jaringan

Retak jaringan semudah mengetik berikut ke konsol

aircrack-ng name_of_file-01.cap

Dalam kasus kami, perintah akan

aircrack-ng sampah-01.cap

Setelah menekan enter, Anda akan memiliki daftar jaringan dan Anda akan diminta untuk memilih salah satu dari mereka untuk hack. Dalam kasus saya hanya ada satu jaringan, jadi saya tidak bisa mendapatkan bahwa layar, atau screenshot. Password retak dalam waktu kurang dari satu detik.

Saya telah kabur keluar password dan beberapa hal acak.

Jadi akhirnya Anda telah memperoleh password dari jaringan Anda mencoba untuk hack.

Penyelesaian masalah

Seseorang mengomentari pos wireless hacking lain. Ini adalah masalah yang dihadapinya.

setiap kali saya mencoba untuk menggunakan aireplay-ng, dengan pilihan, selalu gagal mengatakan mon0 yang ada di saluran -1 dan target adalah di saluran lainnya. Bagaimana saya bisa tetap ini? saya melihat banyak untuk jawaban nyata tapi tidak ada tahu apa ini.

Ini adalah solusi yang mungkin

Oke, coba berikut- yang

1) Ketika Anda memulai mode monitor, tentukan saluran -

penggunaan: airmon-ng [saluran atau frekuensi]

Kode Anda: airmon-ng start wlan0 6

Pengganti 6 dengan saluran diperlukan.

2) Sementara mulai airodump, tentukan saluran

airodump-ng mon0 -c 6

Saya menghadapi masalah ini ketika mon0 saya terus melompat dari satu saluran ke yang lain, dan langkah kedua saja memecahkan masalah saya. Jika Anda airmon-ng menentukan sendiri saluran tetap pada kemauan sendiri, tanpa Anda menentukan itu, maka masalahnya mungkin lebih rumit. Jika langkah di atas tidak memecahkan masalah, lihat di sini - http://ubuntuforums.org/showthread.php?t=1598930

Komentar